Wichtige Dienstleistungen

Red Teaming

Wir "spielen" den echten Hacker (mit all seinen Methoden) und prüfen so die Sicherheit des

Unternehmens.

Mehr erfahren

Penetrationstests

Während dieser Art von Test versuchen wir alle Sicherheitslücken in Ihrer Software zu finden.

Mehr erfahren

Beratung

Die Sensibilisierung von Mitarbeitern im Bereich der IT-Sicherheit ist der schwierigste Teil.

Mehr erfahren

Assetinventory

Ein Unternehmen, das nicht alle eigenen Assets kennt, kann diese auch nicht schützen und

überwachen.

Mehr erfahren

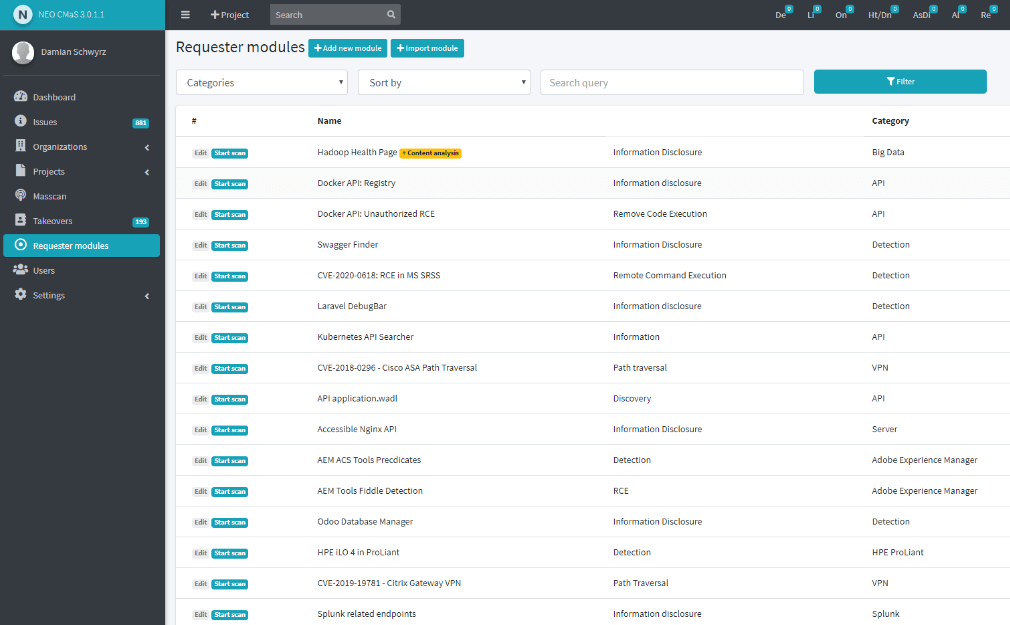

NEO CMaS

The red team toolkit.

Erkennt vollautomatisch und in Echzeit potenzielle Sicherheitslücken in der IT Infrastruktur und bietet dazu aktiven Schutz vor Sicherheitsrisiken durch menschliche Fehler.

Mehr erfahren